Einleitung: Der Couch-Thriller setzt sich im Serverraum fort

Am 17. September 2021 wurde Squid Game innerhalb einer Woche zum globalen Phänomen. Während wir Player 456 beim Überleben zusahen, spielten IT-Leiter ein sehr reales „Spiel“: Server fielen aus, Systeme brachen zusammen, Umsätze verschwanden. 2025, bei insgesamt über 600 Millionen Views, gilt die wichtigste Lektion unverändert: Nicht der Stärkste gewinnt, sondern der am besten Vorbereitete. In der IT heißt das: Cloudflare-Schutz gegen DDoS-„Eliminierung“.

Player-456-Zahlen: die harte Realität hinter dem Kult

Netflix-Dominanz:

- 1,65 Milliarden Stunden in den ersten 28 Tagen (~182.000 Jahre Streaming)

- 111 Millionen Zuschauer im ersten Monat; #1 Serie weltweit

- Top-10 in 94 Ländern; erste koreanische #1 in den USA

- ~891 Mio. USD Business-Wert für Netflix bei ~21,4 Mio. USD Produktionskosten

Kultureller Impact:

- +7.800 % Vans-Verkäufe

- +40 % Koreanisch-Lernende auf Duolingo

- Zehntausende „Pink Guards“ in weltweiten Kampagnen

Was hat das mit IT zu tun? Alles. Auch der moderne Markt funktioniert so: 456 Firmen starten – übrig bleibt, wer vorbereitet ist.

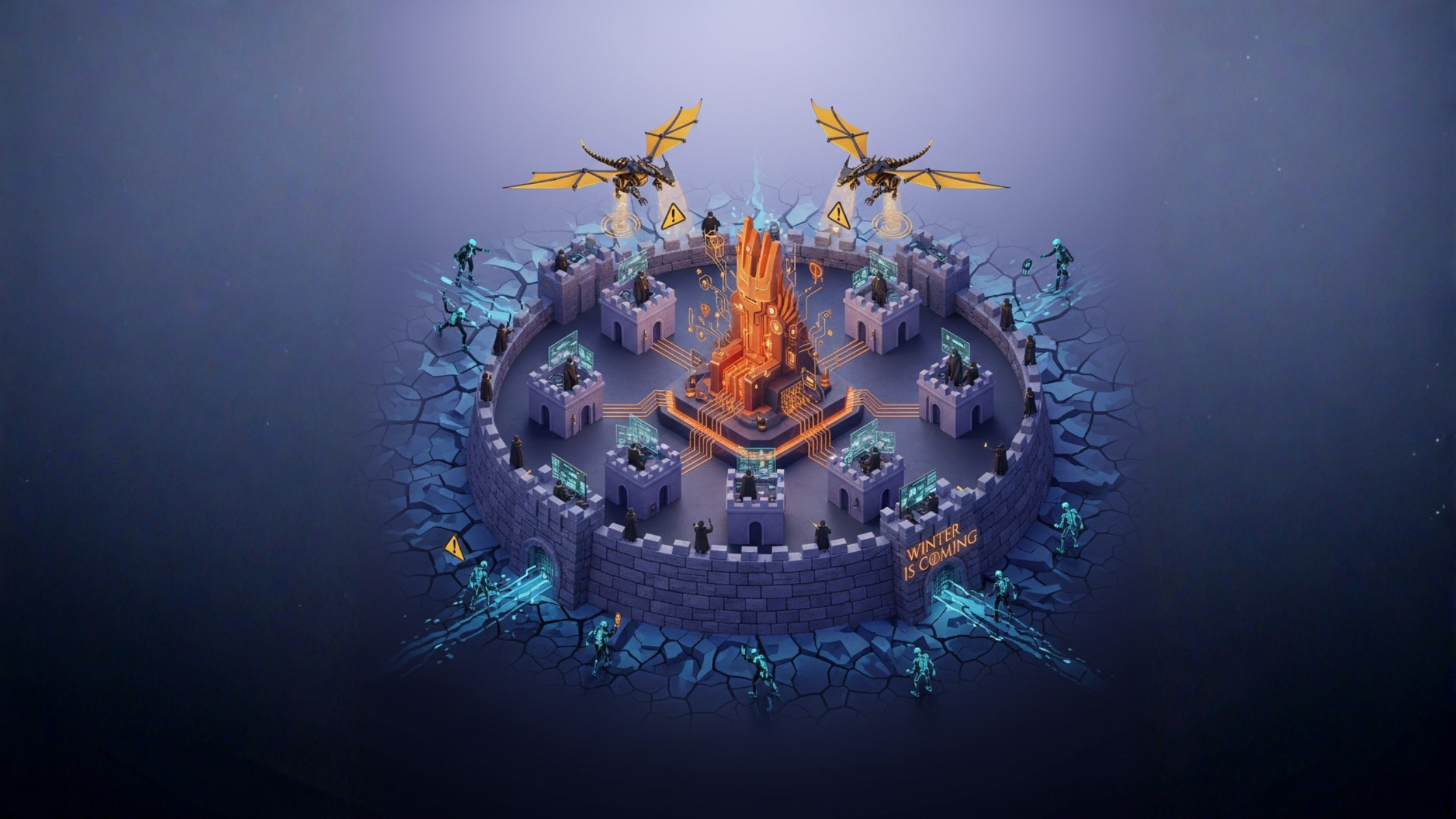

Spiel #1 – Red Light, Green Light: DDoS-Schutz an/aus

Im Spiel trackt die Puppe Bewegung: Grün = weiter; Rot = Eliminierung. In der Wirtschaft sorgt ein DDoS-Angriff für das rote Licht: Stau, Ausfall, Downtime.

- Deutliches Wachstum der Angriffszahlen (zweistellig, Jahr-für-Jahr)

- ~39 Minuten durchschnittliche Dauer → Hunderttausende USD pro Angriff

- Finanz, Telekom und Gesundheitswesen mit kombinierten volumetrischen + L7-Vektoren im Visier

Lektion #1 – Bewegungserkennung mit gezieltem Eingriff:

Wirksamer Schutz = Anomalieerkennung + automatische Filterung:

- Normalverkehr profilieren → 2) verdächtige Muster erkennen → 3) legitim vs. bösartig trennen → 4) gezielt blockieren/zulassen.

Wer zu spät reagiert, scheidet aus.

Spiel #2 – Honeycomb Challenge: präzise Infrastruktur

Dalgona ausschneiden erfordert Präzision und das richtige Werkzeug. In der IT ist der „Honigwabe“-Effekt die geschichtete Architektur:

- Web-Schicht: Oberfläche & UX

- Applikations-Schicht: Geschäftslogik

- Daten-Schicht: Datenbanken & sensible Informationen

- Netzwerk-Schicht: Konnektivität & Routen

- Infrastruktur: Server, Storage, Compute

Lektion #2 – Schichtspezifischer Schutz: jede Schicht braucht eigene Kontrollen (WAF, Bot-Management, DLP, L7-Regeln, Caching-Policy). Ein Fehltritt – und die ganze „Form“ bricht.

Spiel #3 – Tauziehen: Bandbreiten-Zerren

Unter DDoS ist das „Seil“ Bandbreite und Kapazität. Das Botnet zieht; Ihre Infrastruktur hält.

Lektion #3 – Strategie schlägt rohe Kraft:

- Edge-Positionierung (CDN, Anycast)

- Proaktive Erkennung statt reaktiver Brandbekämpfung

- Automatisierung + Expertenaufsicht

- Momentum des Angreifers nutzen: dynamisches Routing und Rate-Control

Spiel #4 – Murmeln: Vertrauen und Verifikation (Lieferkette)

Remote-Provider, APIs, ISPs, Cloud — auf wen bauen Sie?

Lektion #4 – Diversifizierte Überlebensstrategie:

- Multi-Vendor / Multi-Region

- Redundanz bei kritischen Komponenten

- Unabhängige Tests & Validierung

- Disaster-Recovery-Runbooks

Spiel #5 – Glasbrücke: Technologiewahl vor dem Schritt

Jeder Schritt ist eine Entscheidung: Cloud oder On-Prem, Open Source oder proprietär, Single- oder Multi-Vendor, reaktive oder proaktive Sicherheit.

Lektion #5 – Testen, bevor Sie treten:

- Kontinuierliche Schwachstellenanalysen

- Red-Team-Übungen

- Lasttests (Kapazitätsnachweis)

- DR-Drills (Business Continuity)

Spiel #6 – Squid Game: der finale Ausscheidungslauf

Die Realität 2025: KI-gestützte Angriffe, größere Botnets, komplexe Multi-Vektoren. Unvorbereitete scheiden aus; Vorbereitete gewinnen Marktanteile.

Cloudflare: das Überlebens-Kit für 2025

Die Gewinnerformel der Serie — Strategie + Ressourcenmanagement + Anpassung — heißt in der IT Cloudflare.

Globales Netzwerk & Kapazität

- Hunderte PoPs weltweit, große Mitigationsreserven

- Anycast-Verteilung, niedrige Latenz, lokale Präsenz

ML-basierte Erkennung

- Anomalie-Detektion in Millisekunden

- Verhaltensanalyse, kontinuierliches Self-Tuning

Automatisierte, präzise Reaktion

- Schichtunabhängiger Schutz (L3–L7)

- Bösartigen Traffic blocken, legitime Anfragen durchlassen

Umsetzung Schritt für Schritt: von Rot zu Grün

- Attack-Surface-Map: Endpunkte, Services, Regionen

- Schichtschutz: Edge, Netzwerk, App, Daten — spezifische Regeln

- Incident-Runbooks: Eskalation, Kommunikation, Recovery

- Betrieb: 24/7 Monitoring, regelmäßige „Game Days“, Feedback-Loops

- Optimierung: messen → feinjustieren → automatisieren

Schluss: 456 Firmen starten – welche sind Sie?

Squid Game lehrt: Regeln sind simpel, Überleben braucht Strategie. 2025 ist das „Spiel“ härter, die Ausscheidungen real. Mit Cloudflare und proaktiver DDoS-Abwehr starten Sie mit Player-456-Vorteil.

Bereit auf Grün zu schalten?

Gloster Cloud konzipiert und implementiert Cloudflare-basierte DDoS- und Zero-Trust-Architekturen — Audit, Pilot, Rollout.