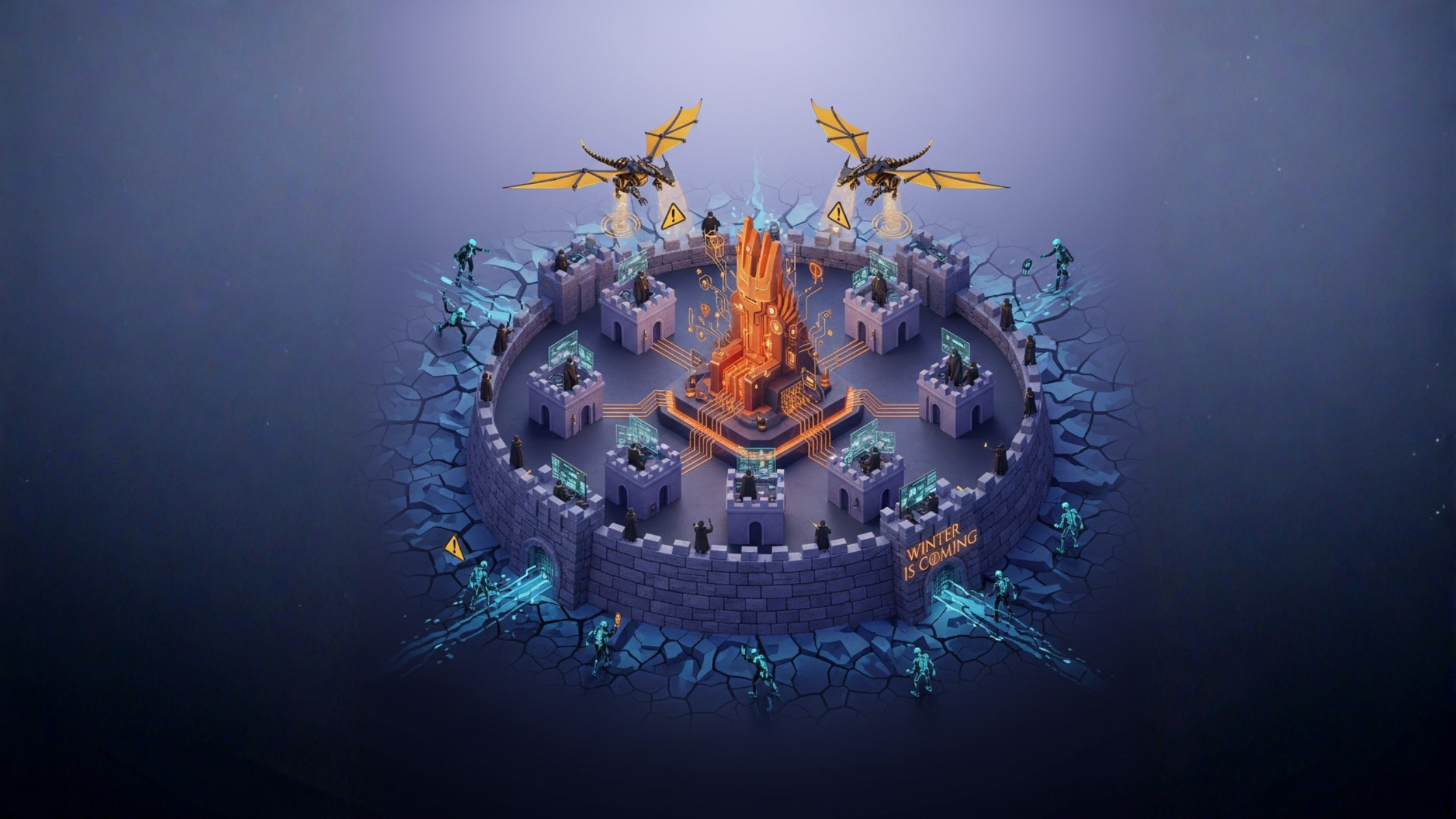

Winter is coming – und mit ihm kommen auch die Cyberbedrohungen.

Wenn die Sieben Königslande von Westeros im digitalen Zeitalter existieren würden, wäre Jon Snow sicher nicht der Einzige, der „nichts weiß“, wenn es um Cybersecurity geht.

Die digitale Landkarte von Westeros: sieben Königreiche, eine Sicherheitsstrategie

Stellen wir uns vor, jede Geschäftsabteilung wäre ein eigenes Königreich in Westeros.

Die Finanzabteilung ist das Reich der wohlhabenden Lennisters, HR gleicht den diplomatischen Gärten von Haus Tyrell, während die Produktion dem rauen Norden der Starks entspricht.

Der Schutz der Königreiche

- Der Norden (IT-Infrastruktur): Winterfell als zentrales Rechenzentrum

- Königsmund (Headquarters): Sitz der zentralen Steuerung

- Dorne (Remote Work): isolierte, aber geschäftskritische Remote-Arbeitsplätze

- Die Eiseninseln (Cloud-Services): unabhängige, aber eng vernetzte Systeme

Auch wenn jedes „Königreich“ andere Werte schützt, benötigen sie alle eine einheitliche Cybersecurity-Strategie, die das gesamte Unternehmen abdeckt.

Die Mauer: Warum ein starkes Perimeter nicht mehr ausreicht

„Die Mauer erstreckt sich über vierhundert Meilen entlang der nördlichen Grenze von Westeros“ – ähnlich wie klassische IT-Security lange Zeit auf eine einzige starke Verteidigungslinie gesetzt hat.

Doch was passiert, wenn die Mauer fällt?

Jon Snow und die Nachtwache haben schnell gelernt: Eine statische Verteidigung allein genügt nicht.

- Zero-Trust-Modell: Niemandem wird automatisch vertraut

- Mehrschichtige Verteidigung: Nicht nur die Mauer, sondern auch Patrouillen, Wachtürme und Überwachung

- Kontinuierliches Monitoring: Die Nachtwache schläft nie

Moderne IT-Security endet nicht bei Firewalls. Jeder Nutzer, jedes Gerät und jede Transaktion muss überprüft werden.

Weiße Wanderer vs. Advanced Persistent Threats (APT)

Die Weißen Wanderer sind die perfekte Metapher für APT-Angriffe.

Gemeinsame Merkmale

- Langsames, aber unaufhaltsames Vorrücken

- „Wiederbelebung“ kompromittierter Systeme

- Koordinierte, netzwerkbasierte Angriffe

- Lange Zeit unentdeckt

„Winter is coming“ ist wie eine Threat-Intelligence-Warnung:

Wer sie rechtzeitig erkennt, überlebt.

Die Nachtwache: das Vorbild eines modernen SOC

Rollen in einem effektiven SOC-Team

Jon Snow – SOC Manager

- Führungsstärke in Krisensituationen

- Verantwortung an der Front

Samwell Tarly – Threat Intelligence Analyst

- Recherche, Analyse und Mustererkennung

- Einordnung historischer Präzedenzfälle

Arya Stark – Incident Response Specialist

- Schnelle, präzise und gezielte Eingriffe

- Neutralisierung versteckter Bedrohungen

Tyrion Lennister – Security Architect

- Strategisches Denken

- Kreative, unkonventionelle Lösungsansätze

Drachen: KI-gestützte Security-Tools

Daenerys’ Drachen sind nicht nur Waffen, sondern intelligente Ressourcen.

Genauso funktionieren KI-basierte Cybersecurity-Lösungen:

- Machine-Learning-basierte Erkennung: neue und unbekannte Bedrohungen identifizieren

- Automatisierte Reaktionen: schnelle und präzise Gegenmaßnahmen

- Proaktives Threat Hunting: Aufspüren versteckter Angriffe

Wie die Serie zeigt, können selbst die mächtigsten Werkzeuge gefährlich werden, wenn sie in die falschen Hände geraten.

„You know nothing, Jon Snow“ – die Bedeutung von Security Awareness

Ygrittes berühmter Satz beschreibt perfekt den Mangel an Nutzerbewusstsein.

Selbst die beste Technologie ist wirkungslos, wenn Menschen nicht vorbereitet sind.

Zentrale Themen der Security Awareness

- Erkennen von Phishing-Angriffen

- Best Practices für Passwortmanagement

- Social-Engineering-Angriffe

- Rechtzeitiges Melden von Sicherheitsvorfällen

Der Dreiäugige Rabe: Ein SIEM, das alles sieht

Bran Starks Fähigkeiten sind eine perfekte Analogie zu modernen SIEM-Systemen:

- Analyse vergangener Ereignisse

- Echtzeit-Monitoring

- Prädiktive Analysen

- Aufdeckung komplexer Angriffsketten

Die Gesichtslosen: Insider-Bedrohungen

„Ein Mann hat kein Gesicht“ zeigt eindrucksvoll, wie gefährlich Insider-Threats sein können.

Grundprinzipien der Verteidigung

- Rechte- und Zugriffsmanagement

- Verhaltensanalysen

- Trennung von Rollen und Verantwortlichkeiten

- Regelmäßige Überprüfung von Zugriffsrechten

Die Rote Hochzeit: Wenn Vertrauen zur Katastrophe führt

Die Rote Hochzeit liefert auch für IT-Security eine klare Lektion:

- Never trust, always verify

- Kontinuierliche Überwachung

- Vorab definierte Incident-Response-Pläne

- Zuverlässige Backup- und Recovery-Strategien

Die Eisenbank von Braavos: Compliance und Audits

Compliance ist nicht verhandelbar – genau wie die Eisenbank niemals vergisst.

- DSGVO

- ISO 27001

- Regelmäßige Audits

- Umfassende Dokumentation

Winter is here: die nächsten Schritte

Bedrohungen kehren immer in neuer Form zurück.

Cybersecurity ist kein Projekt, sondern ein kontinuierlicher Prozess.

Konkrete nächste Schritte

- Sicherheitsanalyse

- Ausbau von SOC- und Monitoring-Funktionen

- Schulung der Mitarbeitenden

- Integration KI-basierter Schutzmechanismen

- Regelmäßiges Testen der Incident-Response-Pläne

Abschließende Gedanken: Valar Morghulis

Wie in Westeros überlebt auch in der Welt der IT-Security nur, wer vorausdenkt.

Bist du bereit, dein digitales Königreich zu verteidigen?

Die SOC-Experten von Gloster Cloud helfen dir dabei, deine eigene Nachtwache aufzubauen. Wenn der Cyber-Winter kommt, ist es besser zu wissen, was man tut.