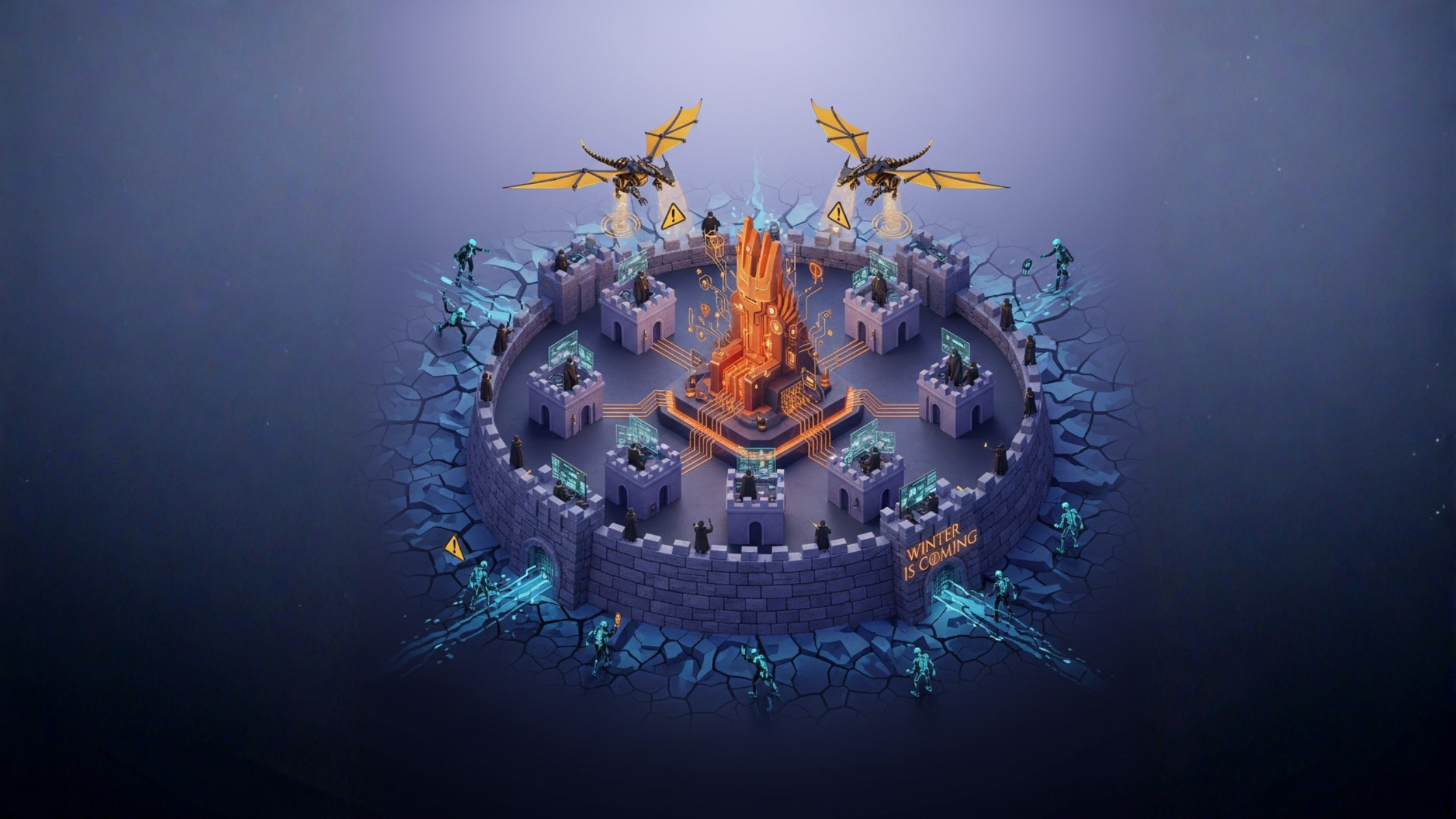

Winter is coming – és vele együtt a kiberfenyegetések is.

Ha Westeros hét királysága a digitális korban létezne, Jon Snow biztosan nem lenne az egyetlen, aki „semmit sem tud” a kiberbiztonságról.

Westeros digitális térképe: hét királyság, egy biztonsági stratégia

Képzeljük el, hogy minden üzleti terület egy-egy külön királyság Westerosban.

A pénzügy a gazdag Lannisterek földje, a HR a diplomatikus Tyrell-ház kertje, míg a termelés a Starkok zord északi birodalma.

A királyságok védelme

- Észak (IT infrastruktúra): Winterfell, mint központi adatközpont

- Királyvár (Headquarters): a központi irányítás székhelye

- Dorne (Remote work): elszigetelt, mégis kritikus távoli munkavégzés

- Vasszigetek (Cloud szolgáltatások): független, de szorosan összekapcsolt rendszerek

Bár minden „királyság” más értékeket véd, egy egységes cybersecurity stratégiára van szükség, amely mindegyiket lefedi.

A Fal: miért nem elég az erős perimeter

„A Fal négyszáz mérföld hosszan húzódik Westeros északi határán” – pont úgy, ahogy a klasszikus IT security sokáig egyetlen erős védvonalra épített.

De mi történik, ha a Fal leomlik?

Jon Snow és az Éjjeli Őrség gyorsan megtanulta: a statikus védelem önmagában kevés.

- Zero Trust modell: senkiben nem bízunk meg automatikusan

- Többrétegű védelem: nem csak Fal, hanem járőrök, őrtornyok és megfigyelés

- Folyamatos monitoring: az Éjjeli Őrség soha nem alszik

A modern IT security nem állhat meg a tűzfalaknál: minden felhasználót, eszközt és tranzakciót ellenőrizni kell.

White Walkerek vs. Advanced Persistent Threats (APT)

A White Walkerek tökéletes metaforái az APT támadásoknak.

Közös jellemzők

- Lassú, de kitartó előrenyomulás

- A kompromittált rendszerek „feltámasztása”

- Koordinált, hálózatba szervezett működés

- Sokáig rejtve maradnak

A „Winter is coming” pontosan olyan, mint egy threat intelligence riasztás:

aki időben észleli, túléli.

Az Éjjeli Őrség: a modern SOC mintaképe

Szerepek egy hatékony SOC-csapatban

Jon Snow – SOC Manager

- Vezetői döntések krízishelyzetben

- Felelősségvállalás a frontvonalban

Samwell Tarly – Threat Intelligence Analyst

- Kutatás, elemzés, mintafelismerés

- Történelmi precedensek értelmezése

Arya Stark – Incident Response Specialist

- Gyors, precíz, célzott beavatkozás

- Rejtett fenyegetések semlegesítése

Tyrion Lannister – Security Architect

- Stratégiai gondolkodás

- Kreatív, nem konvencionális megoldások

Sárkányok: AI-alapú security eszközök

Daenerys sárkányai nem puszta fegyverek, hanem intelligens erőforrások.

Ugyanez igaz az AI-powered cybersecurity megoldásokra.

- Machine learning alapú detekció: új, ismeretlen fenyegetések felismerése

- Automatizált válaszreakciók: gyors és pontos beavatkozás

- Proaktív threat hunting: rejtett támadások felderítése

Ahogy a sorozatban is láttuk: még a legerősebb eszköz is veszélyessé válhat, ha rossz kezekbe kerül.

„You know nothing, Jon Snow” – a security awareness szerepe

Ygritte híres mondata tökéletesen leírja a felhasználói tudatosság hiányát.

Lehet szó akár a legjobb technológiáról is, nem ér sokat, ha az emberek nincsenek felkészítve.

Alapvető security awareness témák

- Phishing felismerése

- Jelszókezelési alapelvek

- Social engineering támadások

- Incidensek időben történő jelentése

A Háromszemű Holló: SIEM, ami mindent lát

Bran Stark képessége a modern SIEM rendszerek tökéletes analógiája:

- múltbeli események elemzése

- valós idejű monitoring

- prediktív elemzés

- összetett támadási láncok feltárása

Faceless Men: belső fenyegetések

A „senki arca” pontosan azt mutatja, mennyire veszélyes lehet egy belső fenyegetés.

Védekezési alapelvek

- jogosultságkezelés

- viselkedéselemzés

- szerepkörök szétválasztása

- rendszeres hozzáférés-felülvizsgálat

Red Wedding: amikor a bizalom katasztrófához vezet

A Red Wedding tanulsága IT-ban is érvényes:

- Never trust, always verify

- folyamatos ellenőrzés

- előre kidolgozott incident response terv

- megbízható backup és recovery

A Braavos-i Vas Bank: compliance és audit

A compliance nem alku tárgya, ahogyan a Vas Bank sem felejt.

- GDPR

- ISO 27001

- rendszeres auditok

- részletes dokumentáció

Winter is Here: következő lépések

A fenyegetések mindig új formában térnek vissza. A cybersecurity nem projekt, hanem folyamatos működés.

Gyakorlati lépések

- Biztonsági felmérés

- SOC és monitoring fejlesztése

- Felhasználói képzések

- AI-alapú védelem integrálása

- Incident response tervek tesztelése

Záró gondolatok: Valar Morghulis

Ahogy Westerosban, úgy az IT security világában is csak az marad talpon, aki előre gondolkodik.

Készen állsz megvédeni a digitális királyságodat?

A Gloster Cloud SOC szakértői segítenek felépíteni a saját Éjjeli Őrségedet. Amikor eljön a cyber winter, jobb tudni, mit csinálsz.