Bevezető: a kanapéról nézett thriller a szervertermekben folytatódik

2021. szeptember 17-én a Squid Game egy hét alatt világjelenséggé vált. Miközben mi Player 456 küzdelmeit néztük, az IT-vezetők nagyon is valós „játszmát” éltek át: leálló szerverek, összeomló rendszerek, kieső bevételek. 2025-ben, amikor a sorozat össznézettsége már 600 millió felett jár, a legfontosabb tanulság ma is fenn áll: nem a legerősebb nyer, hanem aki a legjobban felkészült. Az IT világában ez: Cloudflare-védelem a DDoS „kiesés” ellen.

Player 456 számok: a kultusz mögötti rideg valóság

Netflix-dominancia:

- 1,65 milliárd óra nézettség az első 28 napban (kb. 182 000 évnyi streaming)

- 111 millió néző az első hónapban; #1 sorozat világszinten

- 94 ország Top 10 listáján; első koreai #1 az USA-ban

- ~891 millió USD üzleti érték a Netflixnek, ~21,4 millió USD gyártási költség mellett

Kulturális hatás:

- Vans-cipők eladása +7 800%

- +40% a koreai nyelvet tanulók közt (Duolingo)

- Több tízezer „pink guard” a kampányokban világszerte

Mi köze mindehhez az IT-hoz? Minden. A modern üzleti tér ugyanígy működik: 456 cég indul, de csak az marad talpon, aki készült.

Game #1 – Red Light, Green Light: DDoS-védelem ki- és bekapcsolva

A játékban a baba figyeli a mozgást: zöld = mehetsz; piros = kiesel. Az üzletben ugyanez történik DDoS-támadáskor: hirtelen pirosra vált a „lámpa”, a forgalom torlódik, az oldal leáll.

- Jelentős támadásszám növekedés (éves összevetésben kétjegyű)

- ~39 perc átlagos incidensidő → több százezer USD kár/támadás

- Pénzügyi, telekom és egészségügyi célpontok kombinált (volumetrikus + alkalmazásszintű) támadások alatt

Tanulság #1 – Mozgásérzékelés, időzített beavatkozás:

A hatékony védelmet anomália-detektálás és automatikus forgalomszűrés adja:

- normál forgalom profilozása → 2) gyanús minták azonosítása → 3) jogos vs. ártó kérések szétválasztása → 4) célzott tiltás/engedés.

A későn reagáló rendszer itt is kiesik.

Game #2 – Honeycomb Challenge: precíz infrastruktúra

A dalgona-cukorból mintát vágni pontosságot és megfelelő eszközt igényel. Az IT-ban a „mézescsíra” a rétegezett architektúra:

- Webréteg: felület és UX

- Alkalmazásréteg: üzleti logika

- Adatréteg: adatbázisok, érzékeny tartalom

- Hálózati réteg: kapcsolat, útvonalak

- Infrastruktúra: szerverek, tároló, számítási kapacitás

Tanulság #2 – Rétegspecifikus védelem: minden rétegnek megvan a maga védelmi eszköze (WAF, botkezelés, DLP, L7 szabályok, cache-politika). Egy rossz mozdulat: törik az egész „minta”.

Game #3 – Tug of War: sávszélesség-húzóverseny

DDoS alatt a „kötél” a sávszélesség és a kapacitás. A botnet húz, az infrastruktúra tartja.

Tanulság #3 – Stratégiával a nyers erő ellen:

- Edge-pozíció (CDN, Anycast)

- Proaktív észlelés reaktív helyett

- Automatizmus + szakértői felügyelet

- „A támadó lendületének kihasználása”: dinamikus útvonal- és sebességszabályozás

Game #4 – Marbles: bizalom és ellenőrzés (szállítói lánc)

Remote szolgáltatók, API-k, ISP-k, felhő – kire támaszkodsz?

Tanulság #4 – Diverzifikált túlélési stratégia:

- Több szállító / több régió

- Redundancia kritikus komponenseknél

- Független tesztelés és validálás

- Visszaállítási (DR) forgatókönyvek

Game #5 – Glass Bridge: technológiai döntések, mielőtt rálépsz

Minden lépés döntés: felhő vagy on-prem, nyílt forráskód vagy proprietár, egy- vagy több-szállítós, reaktív vagy proaktív biztonság.

Tanulság #5 – Teszteld, mielőtt lépsz:

- Folyamatos sebezhetőség-vizsgálat

- Red team gyakorlatok

- Terheléses teszt (kapacitásellenőrzés)

- DR-próba (üzletmenet-folytonosság)

Game #6 – Squid Game: a végső selejtező

A 2025-ös valóság: AI-val támogatott támadások, nagyobb botnetek, összetett vektorok. Aki nem készül, kiesik; aki igen, piaci előnyt szerez.

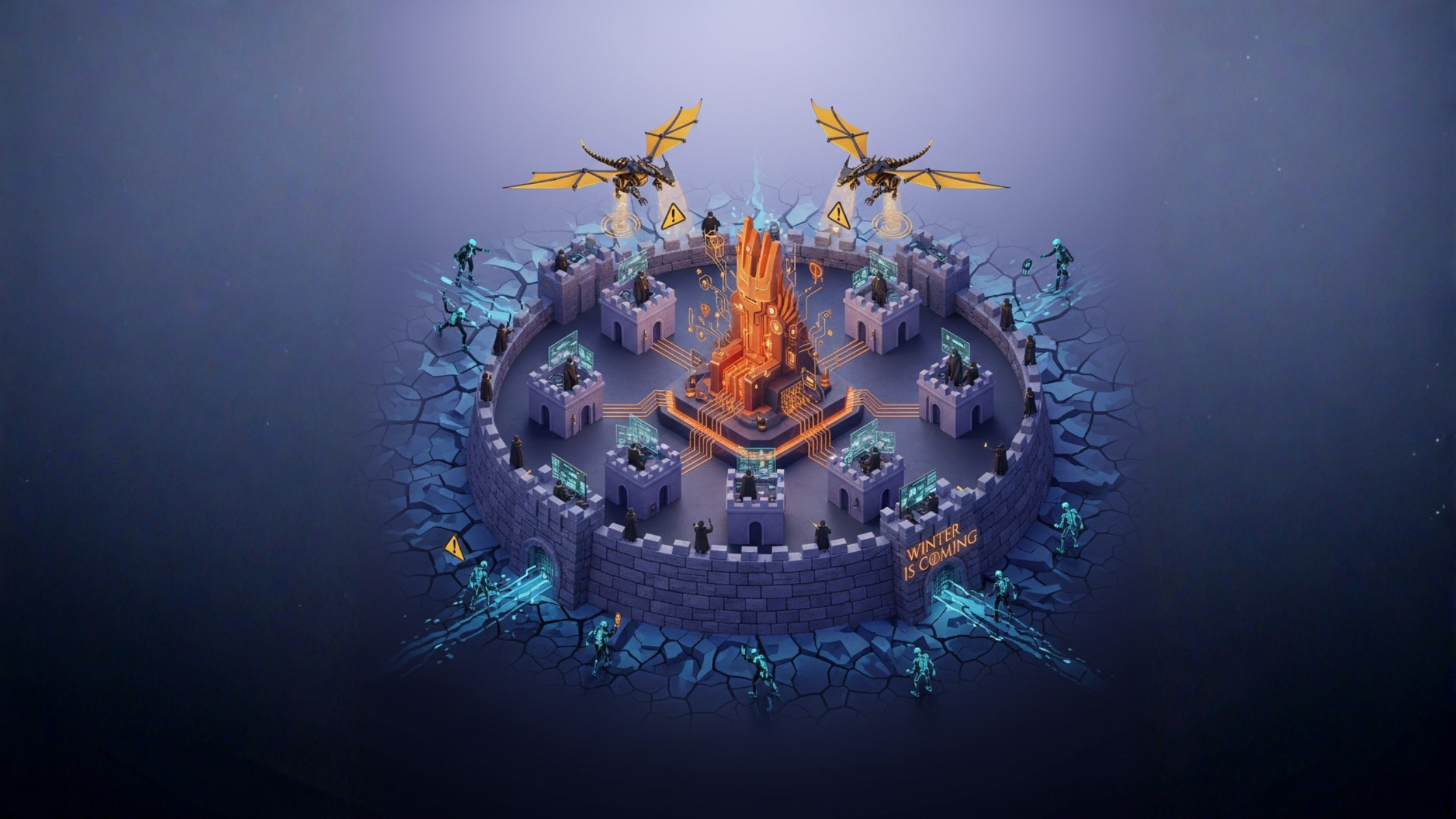

Cloudflare: a „túlélőkészlet” 2025-re

A nyerő kombináció a sorozatban: stratégia + erőforrás-menedzsment + alkalmazkodás. IT-ban ez a Cloudflare:

Globális hálózat és kapacitás

- Több száz PoP világszerte, hatalmas mitigációs tartalék

- Anycast-terítés, alacsony késleltetés, helyi jelenlét

Gépi tanulásos észlelés

- Anomália-detektálás milliszekundumos reakcióval

- Viselkedéselemzés, folyamatos önhangolás

Automatikus, sebészpontos válasz

- Alréteg-független (L3–L7) védelem

- Rossz forgalom blokkolása, legitim kérések átengedése

Bevezetés lépésről lépésre: hogyan lesz a „pirosból” zöld

- Felszínrajz (attack surface): végpontok, szolgáltatások, régiók feltérképezése

- Védelem rétegenként: perem, hálózat, alkalmazás, adat – külön szabályok

- Incidensforgatókönyv: eszkaláció, kommunikáció, helyreállítás

- Üzemeltetés: 24/7 monitorozás, rendszeres „játéknapok”, visszacsatolás

- Optimalizálás: mérések → finomhangolás → automatizálás

Zárszó: 456 cég indul – melyik leszel te?

A Squid Game azt tanítja, hogy a szabályok egyszerűek, de a túléléshez stratégia kell. 2025-ben a „játék” keményebb, a kiesések valósak. Aki Cloudflare-rel és proaktív DDoS-védelemmel készül, az Player 456 előnnyel indul.

Készen állsz zöldre váltani?

A Gloster Cloud segít Cloudflare-alapú DDoS- és Zero Trust-architektúrát tervezni és bevezetni – audit, pilot, teljes kiterjesztés.

.png)