Einleitung: Wenn ein Spiel zur Realität wird

Erinnern Sie sich an die Lockdown-Zeit 2020, als alle Among Us spielten?

Das Spiel vermittelte eine einfache Wahrheit: Niemand ist automatisch vertrauenswürdig.

2025 ist diese Denkweise kein Spiel mehr, sondern die Grundlage der IT-Sicherheit.

„Trust no one, verify everything“ ist keine Paranoia – es ist eine Überlebensstrategie.

Among Us als Metapher für Cybersicherheit

Das Spielprinzip: 10 Spieler, 1–3 Betrüger, ständige Verdächtigungen.

Echtes Verhalten und Tarnung vermischen sich – genau wie in modernen Netzwerken.

Spieltaktiken ↔ Angriffsmethoden

- Venting ↔ Lateral Movement mit gestohlenen Anmeldedaten

- Sabotage ↔ Ransomware oder DDoS-Angriffe

- Kill + Self-Report ↔ False-Flag-Angriffe

- Fake Tasks ↔ Nachahmung normaler Nutzeraktivität

- Alibi Building ↔ Social Engineering

Fazit: In modernen Netzwerken kann jede Interaktion „sus“ sein, bis sie überprüft wird.

Remote und Hybrid: wenn jeder zum „Crewmate“ wurde

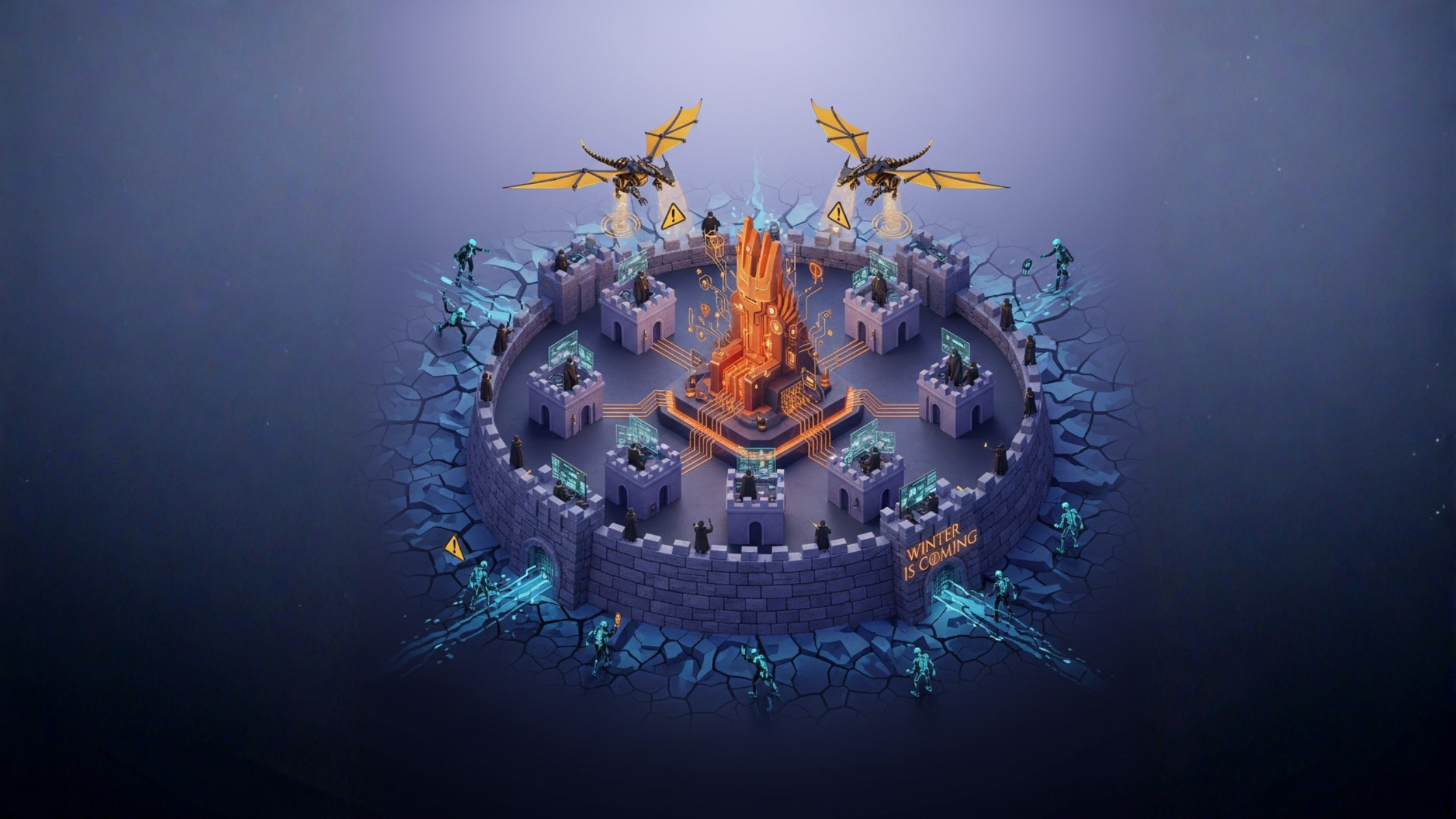

Seit COVID sind Remote- und Hybridarbeit Standard. Klassische „Burggraben“-Sicherheitsmodelle funktionieren nicht mehr.

Benutzer, Geräte und Daten befinden sich überall in der Cloud – Zero Trust ist dafür gemacht.

Was ist Zero Trust? Kontinuierliche Überprüfung statt blindem Vertrauen

Grundprinzip: Never trust, always verify.

Zentrale Säulen:

- Identitätsbasierte Zugriffssteuerung: MFA, Geräteprüfung

- Least Privilege: Zugriff nur auf notwendige Ressourcen

- Kontinuierliche Verifizierung: Jede Aktion wird kontextabhängig bewertet

- Mikrosegmentierung: Dienste und Daten voneinander trennen

Cloudflare Zero Trust: Das „Raumschiff“ in der Cloud

Die Cloudflare Zero Trust Plattform setzt diese Prinzipien in skalierbare Sicherheitslösungen um.

Hauptkomponenten

- Access: Identitäts- und Geräteprüfung, SSO, kontextbasierte Richtlinien

- Gateway: DNS-/HTTP-Filterung, Malware- und DLP-Schutz

- WARP Client: Verschlüsselte Verbindungen, Split-Tunneling

- Browser Isolation: Webseiten laufen isoliert in der Cloud

- WAF & DDoS-Schutz: Adaptive Abwehr, globale Netzabdeckung

Ergebnisse:

- 99,99 % Verfügbarkeit

- Schnellere Incident Response

- 80 % weniger Fehlalarme

- Sicherer, reibungsloser Fernzugriff

Die drei „Impostor“-Typen im Unternehmen

- „Vent“-Impostor – Seitwärtsbewegung im Netzwerk

Schutz: Mikrosegmentierung, just-in-time Zugriff, Anomalieerkennung.

- „Sabotage“-Impostor – Infrastruktur-Angreifer

Schutz: DDoS-Abwehr, WAF, Bot-Management, automatisierte Reaktion.

- „Self-Report“-Impostor – Insider-Bedrohung

Schutz: Verhaltensanalyse, Zugriffsmanagement, Audit-Logs, Risikobewertung.

Umsetzung: Von „sus“ zu sicher in fünf Schritten

- Asset Discovery: Alle Benutzer, Geräte und Daten erfassen.

- Richtlinien definieren: Identität, Gerät, Anwendung und Netzwerkzugang.

- Monitoring: Transparente Dashboards und Alarmierung.

- Incident Response: Automatische Isolierung und Wiederherstellung.

- Kontinuierliche Optimierung: Feinabstimmung, Schulungen, neue Bedrohungsmuster.

ROI und Geschäftsnutzen

- Prävention kostet weniger als Wiederherstellung.

- Produktivität steigt dank sicherem SSO und schnellem Zugriff.

- Compliance wird einfacher durch automatisierte Audits und zentrale Steuerung.

Fazit: Das Spiel endet, die Lektion bleibt

Among Us war 2020 ein Hype – 2025 ist es eine Sicherheitsstrategie.

In einer vernetzten Welt gilt: Vertraue niemandem, überprüfe alles.

Zero Trust ist kein Extra, sondern die Grundlage digitaler Resilienz.

Bereit, von „sus“ zu sicher zu wechseln?

Die Gloster Cloud unterstützt Sie bei der Implementierung von Cloudflare Zero Trust – von der Planung bis zum vollständigen Rollout.