Bevezető: amikor a játék valósággá válik

Emlékszel a 2020-as karanténidőszakra, amikor mindenki Among Us-t játszott? A játék egy univerzális igazságra tanított: alapból senki sem megbízható. 2025-ben ez már nem csak játéklogika, hanem az IT-biztonság üzleti alapelve: trust no one, verify everything. A Zero Trust hálózatok erre építenek, és ez nem paranoia, hanem túlélési stratégia.

Among Us, mint kiberbiztonsági metafora

A játékmenet egyszerű: 10 játékos, 1–3 imposztor, folyamatos gyanú. A „legit” viselkedés és az álcázott támadások keverednek pont, ahogy a valós hálózatokban.

Játékbeli taktikák ↔ valós támadási minták

- Venting ↔ lateral movement (oldalirányú mozgás ellopott hitelesítőkkel)

- Sabotage ↔ infrastruktúra-támadás (ransomware, DDoS)

- Kill + self-report ↔ false flag / „mentőkérés” támadás után

- Fake tasks ↔ tevékenység-álarc (normál user-minta utánzása)

- Alibi építése ↔ social engineering, bizalomépítés

Következtetés: a valós rendszerben minden interakció lehet „sus”, amíg mással nem bizonyítod.

Távmunka és hibrid kor: új támadási felület

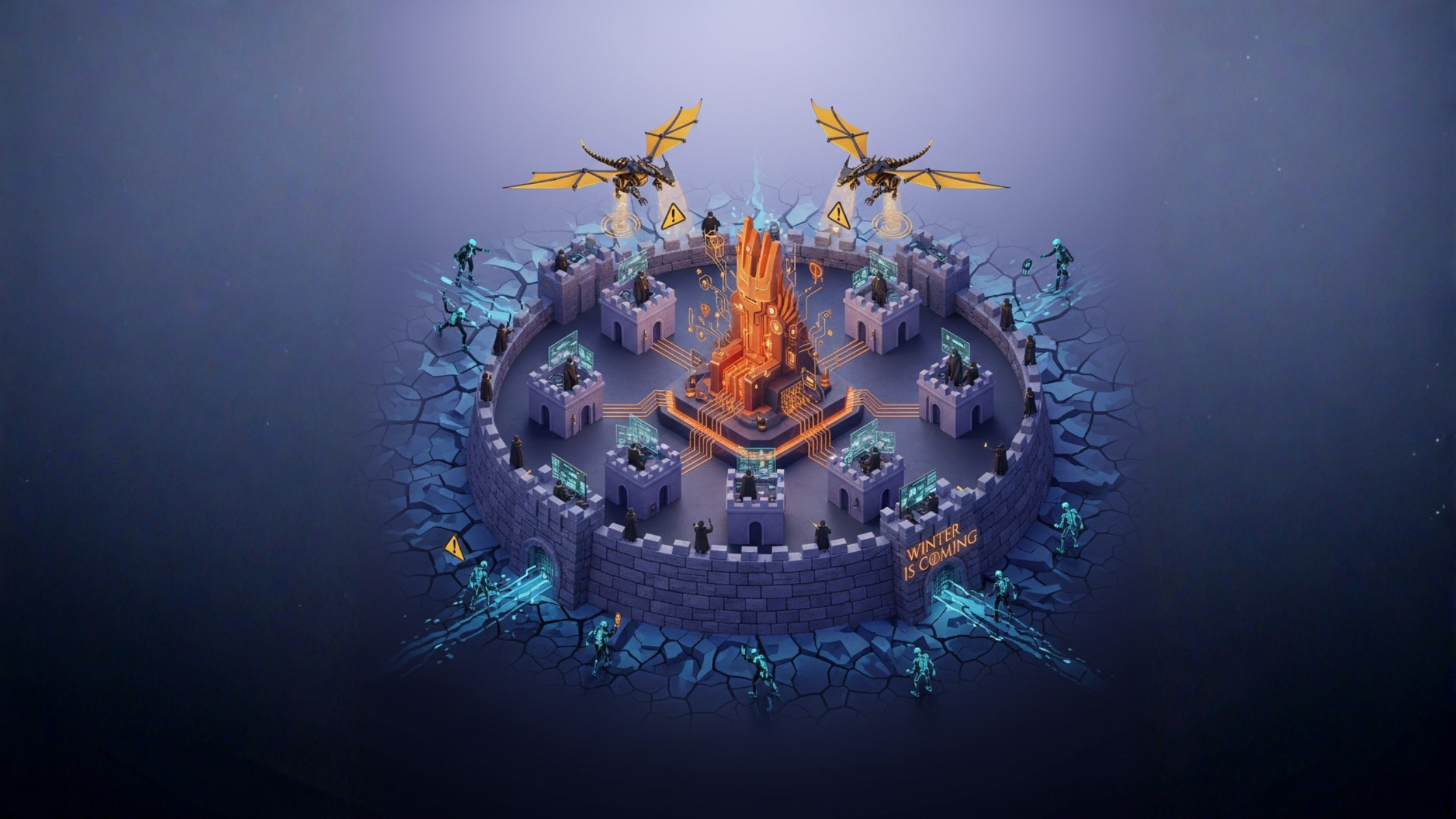

A COVID óta a táv- és hibrid munkavégzés alapértelmezetté vált. A peremvédelem-központú („vár és vizesárok”) modellek elavultak: a felhasználók, eszközök és alkalmazások szétterültek a felhőben. A Zero Trust erre ad választ.

Mi a Zero Trust? A folyamatos ellenőrzés architektúrája

Alapelv: Never trust, always verify.

Fő pillérek:

- Identitás-alapú hozzáférés: minden kérésnél erős hitelesítés (MFA), eszköz-állapot ellenőrzése

- Legkisebb jogosultság: csak a szükséges erőforrásokhoz férsz hozzá

- Folyamatos verifikáció: kontextus-vizsgálat minden műveletnél (hely, idő, kockázat)

- Mikroszegmentáció: szolgáltatások és adatok finomszintű elkülönítése

Cloudflare Zero Trust: „űrhajó” a felhőben

A Cloudflare Zero Trust gyakorlati eszközkészletet ad a fenti elvekhez:

Fő komponensek

- Access: identitás- és eszközalapú hozzáférés-szabályozás, SSO, feltételes hozzáférési szabályok

- Gateway: DNS- és HTTP-szintű szűrés, kártevő-védelem, DLP, tartalom-szabályozás

- WARP kliens: titkosított kapcsolat minden eszközről, split tunneling

- Browser Isolation: böngészés izolált környezetben (kockázatos oldalak „homokozóban” futnak)

- WAF, Bot Management, DDoS védelem: L3–L7 rétegű védelem, adaptív szűrés, globális terítés

Várható hatások (irányadó iparági eredmények):

- magas rendelkezésre állás (99,99% körüli)

- gyorsabb incidenskezelés és kevesebb téves riasztás

- gördülékenyebb, biztonságos távoli hozzáférés

Három tipikus „imposztor” a vállalati hálózatban

- „Vent” imposztor – oldalirányú mozgás

Védelem: mikroszegmentáció, just-in-time jogosultság, munkamenet-monitorozás, anomália-észlelés.

- „Sabotage” imposztor – infrastruktúra-támadás

Védelem: korlátlan DDoS-mitigáció, WAF, botkezelés, automatizált válaszlépések.

- „Self-report” imposztor – bennfentes kockázat

Védelem: viselkedéselemzés, szigorú privilégiumkezelés, naplózás, folyamatos kockázatértékelés.

Bevezetési útiterv: „sus”-tól a „safe”-ig 5 lépésben

- Eszköz- és felhasználó-leltár: kik vannak a „lobbyban”, milyen eszközökkel, milyen jogokkal?

- Szabályrendszer kialakítása: identitás-, eszköz-, alkalmazás- és hálózati policy-k.

- Láthatóság és monitorozás: valós idejű műszerfalak, anomália-észlelés, audit-nyomvonal.

- Incidensforgatókönyv: azonnali elszigetelés, kivizsgálás, visszaállítás, kommunikáció.

- Folyamatos fejlesztés: policy-finomhangolás, teljesítmény és UX, új támadási minták követése, tréning.

ROI és üzleti érv a Zero Trust mellett

- A megelőzés olcsóbb, mint a helyreállítás: már egy elkerült incidens is évekre fedezheti a védelmi költségeket.

- Produktivitás: SSO, biztonságos, gyors távoli elérés, kevesebb leállás.

- Kompatibilitás és audit: egységes naplózás, automatizált jelentések, szabályozói megfelelés támogatása.

Összegzés: a játék véget ér, a lecke marad

Az Among Us 2020-ban szórakoztatott — 2025-ben üzleti tananyaggá vált. Egy összekapcsolt világban senki sem megbízható alapból, és ez nem cinizmus, hanem realitás. A Zero Trust nem extra, hanem alap-architektúra: aki bevezeti, felkészül a sikerre és a támadásokra is; aki nem, az kiszolgáltatott marad.

Szeretnéd „sus” helyett „safe” módba állítani a szervezeted?

A Gloster Cloud segít Cloudflare Zero Trust alapú védelem bevezetésében a tervezéstől a piloton át a teljes kiterjesztésig.

.png)