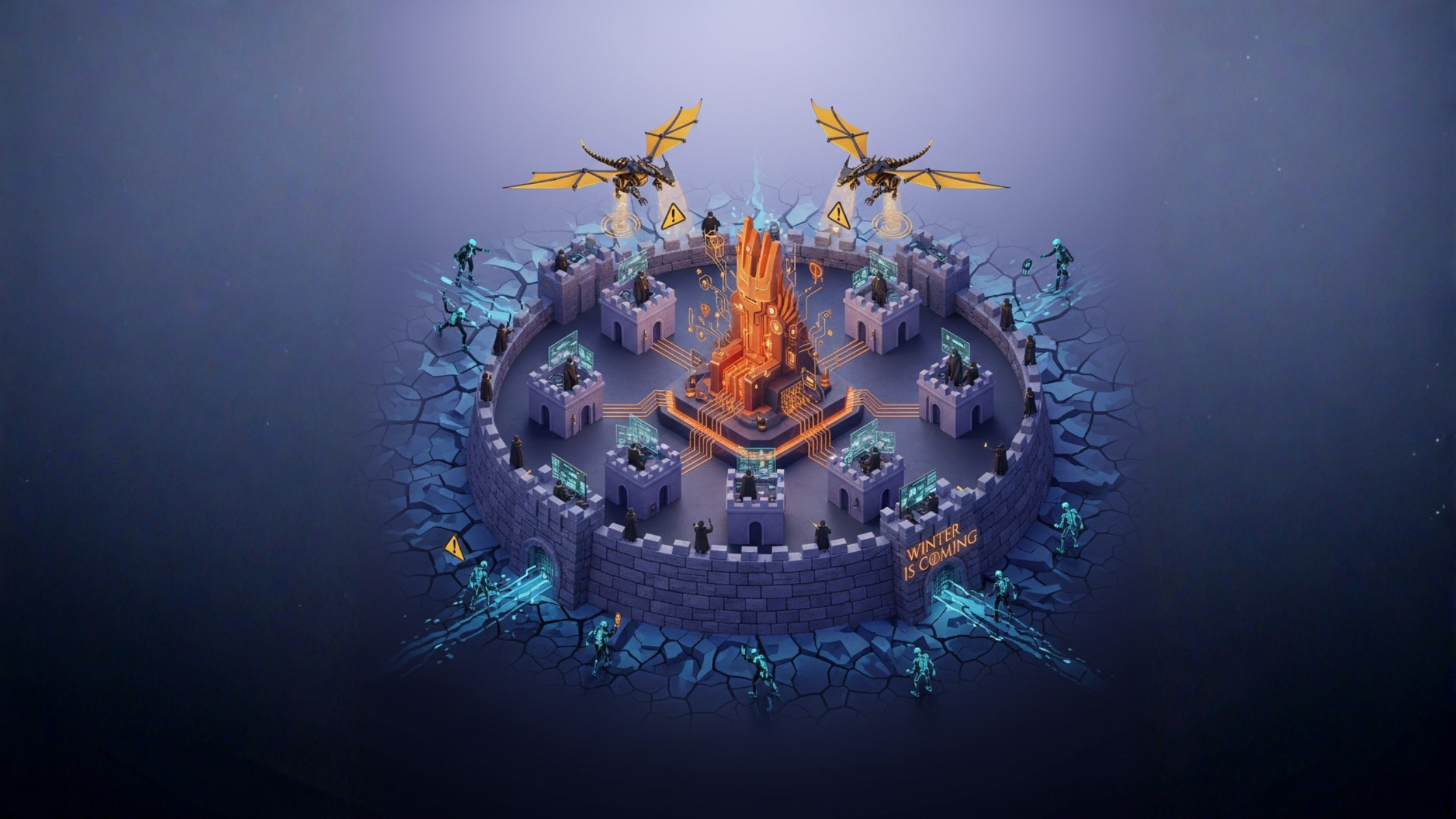

Ransomware 3.0: Neue Generation Erpresserviren – Backups reichen nicht mehr

Die Evolution von Ransomware: Nicht nur Verschlüsselung, sondern totaler Krieg

Vergessen Sie das alte Bild von Ransomware. 2025 geht es nicht mehr nur um verschlüsselte Dateien und Lösegeldzahlungen. Moderne Ransomware lähmt ganze Geschäftsabläufe, zerstört Vertrauen und treibt Unternehmen in den Ruin.

Die düsteren Zahlen: Die Ransomware-Ökonomie boomt

- 1,1 Mrd. $ an Zahlungen 2023 (+140%)

- 44% aller Cyberangriffe = Ransomware (2024: 32%)

- 59% der Unternehmen betroffen 2024

- Durchschnittliche Forderung: 4,32 Mio. $

- Wiederherstellungskosten: 1,5 Mio. $, auch ohne Zahlung

Der Schock: Nur 35% konnten sich 2024 innerhalb einer Woche erholen (2023: 47%).

Ransomware 1.0 vs 2.0 vs 3.0

- 1.0 (2005–2015): einfache Verschlüsselung, Backups ausreichend

- 2.0 (2016–2022): Double Extortion (Datenklau + Leak-Drohung), Compliance wichtig

- 3.0 (2023–2025): Totale Geschäftsstörung, Schutzstrategien müssen neu gedacht werden

Was ist neu bei Ransomware 3.0?

1) EDR Killer Tools: Verteidigungen ausschalten

- Abschalten von EDR-Software

- Antivirus deaktivieren

- Monitoring blockieren

- Backups sabotieren

Fall 2025: Moonstone Sleet nutzte Qilin, das Defender & andere EDR-Systeme ausschaltete, bevor die Verschlüsselung begann.

2) Third-Wave Extortion: Absichtliche Sabotage

- Backups löschen

- Cloud-Daten vernichten

- DDoS gegen Webseiten

- Kunden/Partner bedrohen

Beispiel: UK-Einzelhändler (DragonForce, April 2025), Verlust: 400 Mio. $, Bankrottgefahr.

3) KI-verstärkte Angriffe

- KI-Phishing & Deepfakes

- Automatisierte Malware-Varianten

- KI-gestützte Umgehungstechniken

4) Lieferketten-Zerstörung

- MSP-Angriffe – mehrere Kunden zugleich

- Software-Updates als Infektionsvektor

- Cloud-Anbieter-Verstöße → Massenwirkung

Fall Kaseya: 1500+ MSP-Kunden betroffen.

Warum Backups nicht ausreichen

- Nur 59% erhalten nach Zahlung alle Daten zurück

- Backup Wipers gezielt gegen Sicherungen

- Cloud-Sabotage löscht SaaS-Backups

- Immutable-Bypass umgeht Schreibschutz

Angriffsdynamik:

- 2–4 Stunden von Eindringen bis Verschlüsselung

- EDR-Killer in <30 Min.

- Automatische laterale Bewegung

- Backups = Angriffsziel Nr. 1

Huntress Antwort: Ransomware Canaries & KI-unterstützte Verteidigung

So funktionieren Canaries:

- Kleine Dateien → Überwachung → Änderung = Alarm

- SOC 24/7 prüft sofort

- 8 Min. MTTR Isolierung & Abwehr

Praxisfall (Freitag 23:47):

- Mitarbeiter öffnet Excel mit Akira-Ransomware

- AV erkennt nichts

- Canary schlägt 23:48 an

- 23:49 SOC-Alarm → 23:52 Bestätigung → 23:53 Isolation → 23:55 Bericht

- Nur 3 Dateien verschlüsselt – Montag normaler Betrieb

Behavioral Analytics

- Prozesskettenanalyse

- Dateizugriffsmuster-Erkennung

- Registry-Überwachung

- Netzwerk-Anomalien

24/7 SOC Hybrid

- UK / USA / Australien Follow-the-Sun

- KI = Routineerkennung

- Menschen = komplexe Analyse

- ML lernt aus realen Vorfällen

Top Ransomware-Gruppen 2025

- Qilin – 81 Angriffe (Juni), +47% MoM

- DragonForce – +212% Volumen, PR-getrieben

- RansomHub – gefallen, April offline

Underground RaaS:

- 101 Varianten (2024)

- Marken wie FSOCIETY, Funksec, HellCat

- Affiliate-Programme & Franchise-Modelle

Betroffene Branchen

- Gesundheitswesen: +50% Angriffe, 92% US-Organisationen 2024

- Fertigung: 25,7% Anteil, Supply-Chain-Störungen, IoT/OT-Lücken

- Finanzen: 18,2% Anteil, höchste Lösegeldsummen, Compliance-Druck

Strategien 2025

- Tier 1 (0–24h): Offline-Playbooks, Kommunikationspläne, Isolationssysteme

- Tier 2 (1–4 Wochen): Huntress EDR + Canaries, SOC-Integration, Verhaltensanalyse

- Tier 3 (1–6 Monate): Immutable Backups, Georedundanz, Zero Trust

Zahlen oder nicht zahlen?

- Median-Zahlung: 2,73 Mio. $ (2024)

- Recovery-Kosten: 1,5 Mio. $ auch ohne Lösegeld

- Nur 59% aller Daten zurück nach Zahlung

Risiken:

- Keine Garantie, fehlerhafte Tools, Wiederholungsangriffe (80%)

- Juristisch: OFAC, Terrorfinanzierung

- Versicherungsschutz gefährdet

- Langfristiger Reputationsschaden

Die Zukunft: Ransomware 4.0 Vorschau

Aufkommende Trends 2025-2026

1. Quantum-Resistant Ransomware

- Quantenresistente Verschlüsselung Implementierung

- Unknackbare Datensperren auch noch in Jahrzehnten

- Post-Quantum-Kryptographie als Waffe eingesetzt

2. IoT Ransomware-Schwärme

- Smart City Infrastrukturen als Ziel (Ampeln, Wasserversorgung, Stromnetz)

- Vernetzte Fahrzeuge Fernsteuerung und Deaktivierung

- Industrial IoT Angriffe (Fabriken, Krankenhausgeräte, Kraftwerke)

3. KI vs KI Kriegsführung

- Autonome Ransomware - künstliche Intelligenz sucht automatisch Ziele

- Selbstmodifizierende Malware - ständig evolvierende, lernende Viren

- Echtzeit-Anpassung - KI-Angreifer vs KI-Verteidiger, sekundenschnelle Reaktion

Fazit: Ransomware 4.0 steht nicht mehr unter menschlicher Kontrolle. Quantentechnologie, vollständige Infrastrukturangriffe und Kriegsführung durch künstliche Intelligenz - das ist kein Science-Fiction mehr, sondern Realität innerhalb von 2-3 Jahren.

Fazit: Überleben in der Ransomware 3.0 Ära

Überleben hängt nicht vom Glück, sondern von Vorbereitung ab.

Erfolgsrezept:

- Frühwarnung (Canaries)

- Schnelle Reaktion (SOC, 8 Min. MTTR)

- Geschäftskontinuität (Playbooks, Zero Trust)

- Kontinuierliche Verbesserung (KI-Threat Hunting)

Warum Huntress?

- Bewährt in Millionen Endpoints

- 24/7 SOC + globale Threat Intelligence

- Transparent, ohne versteckte Gebühren

- Einfaches Onboarding

Ransomware 3.0: Verteidigung ist Überleben.

Bereit für den Kampf? Gloster Cloud implementiert Huntress Canaries & 24/7 SOC.