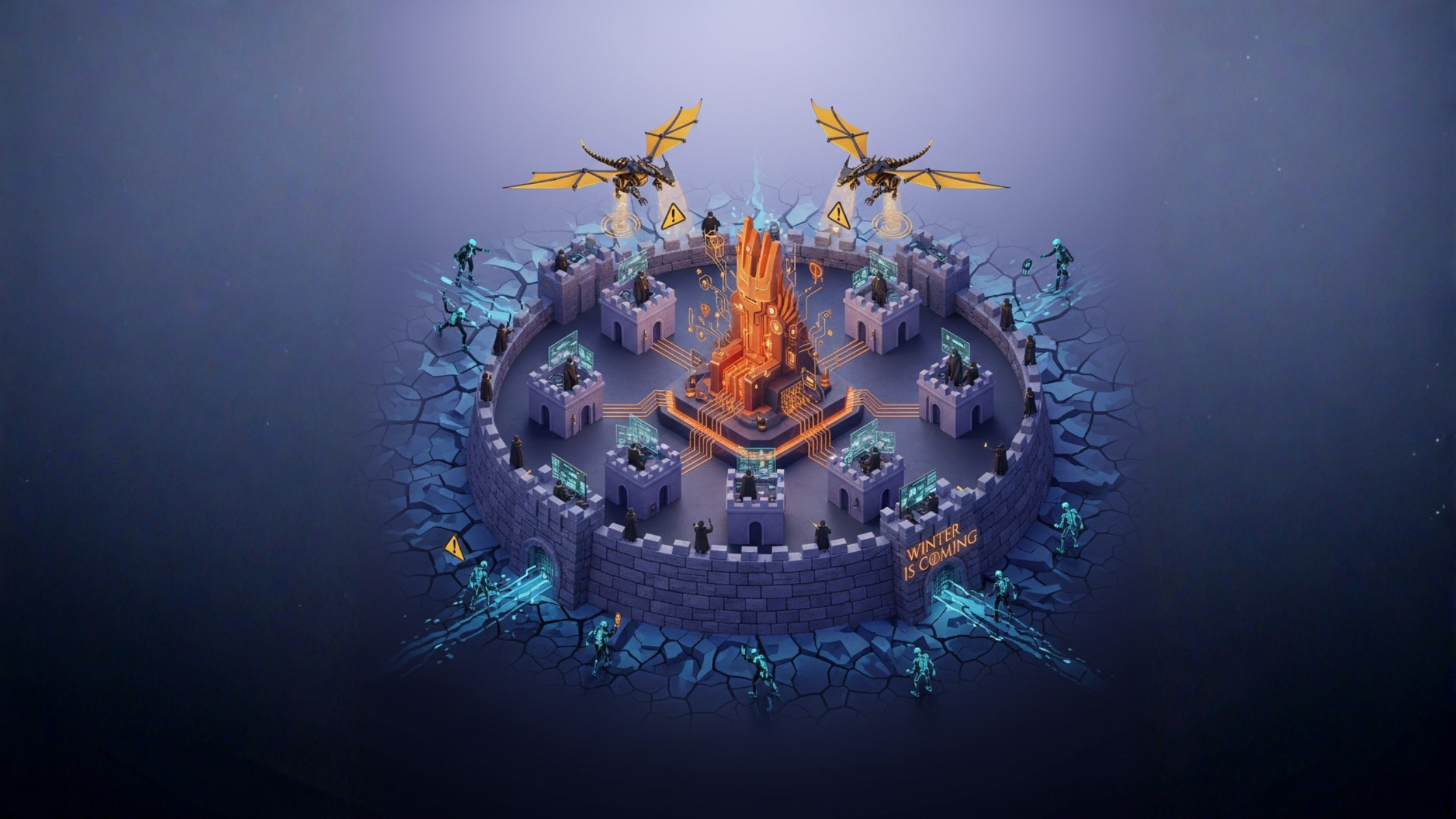

Ransomware 3.0: Az új generációs zsarolóvírusok ellen már nem elég a biztonsági mentés

A zsarolóvírusok evolúciója: nem csak titkosítás, hanem totális háború

Felejtsük el, amit eddig a ransomware-ről tudtunk. 2025-ben már nem arról van szó, hogy “titkosítjuk a fájlokat, fizetsz, és visszakapod”. Az új generációs zsarolóvírusok nem „csak” adatot tartanak túszul: üzletmenetet bénítanak, reputációt rombolnak, és egész vállalatokat sodornak csődbe.

A rideg számok: a ransomware-gazdaság virágzik

2025-ös, józanító statisztikák:

- $1.1 milliárd váltságdíj kifizetés 2023-ban (140%-os növekedés)

- A ransomware a kibertámadások 44%-át teszi ki (2024-ben 32%)

- 2024-ben a cégek 59%-át érte ransomware támadás

- Átlagos váltságdíj: $4.32 millió

- A helyreállítás költsége: $1.5 millió dollár még akkor is, ha a vállalat úgy dönt, hogy nem fizeti ki a váltságdíjat.

A legijesztőbb trend: csak 35% tudott egy héten belül helyreállni 2024-ben (2023-ban még 47%).

Ransomware 1.0 vs 2.0 vs 3.0: az evolúció lépcsői

Ransomware 1.0: Az „ártatlan” kezdetek (2005–2015)

- Cél: fájltitkosítás, egyszerű visszafejtés

- Taktika: „Fizess, és visszakapod”

- Védekezés: backup többnyire elég

Ransomware 2.0: Double extortion (2016–2022)

- Cél: titkosítás + adatlopás

- Taktika: „Fizess, különben publikáljuk”

- Védekezés: backup + adatvédelmi megfelelés

Ransomware 3.0: Teljes üzleti bénítás (2023–2025)

- Cél: üzemképesség megszüntetése

- Taktika: minden, ami kárt okoz – technikai és pszichológiai nyomás

- Védekezés: új megközelítés szükséges

Mi az új a Ransomware 3.0-ban?

1) EDR killer tools: a védelem leszerelése

„A támadók célzottan olyan eszközöket használnak, amelyek a védelmi szoftverek leállítására készültek.” – Palo Alto Networks Unit 42

Mit iktatnak ki először?

- Endpoint Detection and Response (EDR) klienseket

- Antivírus- és monitorozó komponenseket

- Naplózást és SIEM-be továbbítást

- Backup-ügynököket, snapshotokat

Valós példa: 2025 márciusában a Moonstone Sleet (Észak-Korea) a Qilin ransomware-rel automatikusan letiltotta a Microsoft Defender-t és más EDR-megoldásokat még a titkosítás előtt.

2) Third wave extortion: szándékos üzleti szabotázs

Az esetek 86%-ában cél a teljes működés ellehetetlenítése:

- Backup-wipe: mentések törlése, verziók megsemmisítése

- Cloud-szabotázs: felhős tárhelyek végleges ürítése

- DDoS: publikus felületek lebénítása

- Zaklatás: ügyfelek/partnerek/alkalmazottak fenyegetése

Valós eset – UK retail: 2025 áprilisában DragonForce-támadás után a menedzsment szerint „mintha a cég teljes elpusztítása lett volna a cél”. Várható veszteség: $400M, csőd közeli helyzet.

3) AI-enhanced attacks: MI a támadók oldalán

- Advanced phishing: AI-generált, személyre szabott levelek

- Deepfake hang/videó „vezetőktől”

- Kódgenerálás: gyors variánsgyártás

- Evasion: AI-alapú észlelés-kijátszás

4) Supply chain devastation: egy támadás, ezer áldozat

A modern csoportok ellátási láncot támadnak:

- Managed Service Provider (Menedzselt Szolgáltató) kompromittálása → több ügyfél egyszerre

- Szoftverbeszállítók frissítési csatornái

- Cloud-szolgáltatók rendszerszintű rései

Példa: a Kaseya-incidens 1500+ MSP-ügyfelet érintett egyetlen behatolással.

Miért nem elegendő a backup Ransomware 3.0 ellen?

A backup-mítosz megdöntése

„Backupjaink vannak, biztonságban vagyunk” – 2025-ben ez a veszélyes önáltatás.

A valóság:

- A fizetők 97%-a kap vissza adatot, de csak 59% kapja vissza mindet

- Backup wiper tools a mentéseket célozzák

- Cloud backup sabotage: felhős verziók törlése

- Immutable bypass: a „változtathatatlan” mentések is kijátszhatók

Miért buknak el a hagyományos stratégiák?

- A támadás sebessége: órákban mérhető

- Átlagos dwell time: 2–4 óra a behatolástól titkosításig

- EDR-killer bevetése az első 30 percben

- Oldalirányú terjedés automatizált, gyors

- Backup-targeting: elsődleges cél

- Living-off-the-land: a legitim eszközeidet fordítják ellened

- PowerShell, WMI, RDP

- Admin/IT toolchain visszaélése

A Huntress válasza: Ransomware Canaries és AI-asszisztált védelem

Mi az a Ransomware Canary?

„Mint egy kanári a szénbányában” – korai jelzőfájlok minden védett végponton.

Hogyan működik?

- Telepítés: könnyű canary-fájlok az endpointokon

- Figyelés: folyamatos integritás-monitoring

- Észlelés: azonnali riasztás, ha bármi írná/módosítaná

- Vizsgálat: 24/7 Security Operations Center (Biztonsági Műveleti Központ) azonal reagál

- Válasz: 8 perces Mean Time To Response (Átlagos Reagálási Idő)– izolálás, fékezés

Valós eset – péntek 23:47:

- Egy tanácsadó cég munkatársa megnyit egy „projektajánlatot” (valójában Akira).

- Hagyományos AV: nincs jelzés.

- 23:48 – első canary-módosítás; 23:49 – SOC riasztás; 23:52 – megerősített ransomware; 23:53 – automatikus host-izolálás; 23:55 – incidens-riport.

Eredmény: 3 fájl titkosult; hétfőn normál üzemindulás.

Behavioral analytics: a modern védelem alapja

„A támadók eszközei változnak, a technikák viszont következetesek.” A Huntress ezért viselkedési mintázatokat figyel:

Fejlett képességek:

- Process-chain elemzés – gyanús folyamatláncok

- File-hozzáférési minták – tömeges/abnormális műveletek

- Registry-változások – kritikus kulcsok felügyelete

- Hálózati anomáliák – szokatlan forgalom, C2-minták

24/7 AI-asszisztált SOC: ember + gép hibrid erő

Follow-the-Sun lefedettség (UK / USA / Ausztrália).

Miért nem 100% automatizálás?

„Bár az AI-t preferáljuk, még nem helyettesíti az emberi kontextusépítést.” – Huntress engineering

- AI: rutin, korai jelzések, mintafelismerés

- Emberi elemző: döntési kontextus, beavatkozás

- Folyamatos tanulás: Machine Learning (Gépi tanulás) a valós incidensekből

Modern ransomware-csoportok: 2025 top játékosai

1) Qilin – az új király

- 81 támadás egy hónap alatt (júniusi rekord)

- +47.3% hó/hó

- Akira elé került aktivitásban

2) DragonForce – a média-tudatos

- AI-generált „calling cardok”

- Közvetlen kapcsolat újságírókkal (pl. BBC)

- +212.5% forgalom

- „Ransom as Entertainment” szemlélet

3) RansomHub – a bukott király

- 2024 legproduktívabbja, 2025 Q1 vezető

- Áprilisban az infrastruktúra offline

- A pozíciót DragonForce vette át

Az underground economy változása – RaaS evolúció

- 101 különböző variáns 2024-ben

- Márkák: FSOCIETY, Funksec, GovRansomArtist, HellCat, Mad Liberator

- Százas nagyságrendű affiliate hálózat

- Franchise modell, többmilliós forgalmak

Ágazati célpontok: kik vannak a célkeresztben?

Egészségügy – az első számú cél

- +50% YoY támadásszám

- Kritikus szolgáltatás, nem állhat le

- Magas adatérték (PHI/PII)

- Gyakran elavult IT

- US: 92% érintettség 2024-ben

Gyártás – a láncreakció kockázata

- Az összes támadás 25.7%-a

- Ellátási lánc megszakadása

- JIT rendszerek sérülékenysége

- IoT/OT rések

Pénzügy – a nagy pénz

- 18.2% támadási arány

- Itt a legmagasabb az átlagos kifizetések száma

- Reputációs kockázat, realtime rendszerek, bizalom-kritikus

Gyakorlati védekezési stratégiák 2025-re

Tier 1: Emergency Response (0–24 óra)

1) Ransomware-specifikus IR-terv

- Offline playbookok (papíron is)

- Kommunikációs fa – ki kit értesít

- Jogi értesítési SLA-k (Szolgáltatási Szint Megállapodás)

- Kriptofizetési protokoll (ha/amikor dönteni kell)

2) Azonnali contain-képességek

- Szegmentációs triggerek

- Endpoint-karantén

- Felhasználói hozzáférések megszüntetése

- Külső kommunikációk lezárása

Tier 2: Advanced Detection (1–4 hét)

3) Huntress Managed EDR bevezetés

- Week 1: pilot 10–20 endpoint

- Week 2: Ransomware Canaries rollout

- Week 3: SOC-integráció, baseline

- Week 4: éles üzem

4) Behavioral analytics bekapcsolása

- Process-monitoring

- File-mintázatok elemzése

- Registry-tracking

- Hálózati anomáliák

Tier 3: Business Resilience (1–6 hónap)

5) Immutable backup stratégia

- Air-gapped tárolás

- Write-once, read-many snapshotok

- Georedundáns replikáció

- Automatizált visszaállítási gyakorlatok

6) Zero Trust architektúra

- Never trust, always verify

- Folyamatos hitelesítés

- Least privilege

- Mikroszegmentálás

- Kontextus-alapú szabályok (hely, eszköz, viselkedés)

A ransomware közgazdaságtana: fizessünk vagy ne?

A fizetés valós költsége

FBI-adatok szerint:

- Medián váltságdíj: $2.73M (2024 – duplázódás)

- Teljes helyreállítás: $1.5M fizetés nélkül is

- 97% kap vissza adatot, de csak 59% mindent

Miért nem éri meg fizetni?

- Nincs garancia

- 59% teljes helyreállítás, 40%+ hiány

- Gyakori a hibás decryptor

- Helyreállítás így is hónapok

- Jogi/etikai kockázat

- Terrorizmus-finanszírozás gyanúja

- OFAC-szabályok sérülése

- A biztosítás így nem érvényes

- Hosszú távú reputációs kár

A jövő: Ransomware 4.0 előzetes (2025–2026)

1. Quantum-Resistant Ransomware

- Kvantumszámítógép-álló titkosítás használata

- Feltörhetetlen adatzárolás még évtizedek múlva is

- Post-quantum kriptográfia fegyverként alkalmazva

2. IoT Ransomware Swarms

- Smart city infrastruktúra célzása (közlekedési lámpák, vízellátás, áramhálózat)

- Kapcsolt járművek távoli irányítása és letiltása

- Industrial IoT támadások (gyárak, kórházi eszközök, erőművek)

3. AI vs AI Warfare

- Autonóm ransomware - mesterséges intelligencia magától keresi a célpontokat

- Önmódosító malware - folyamatosan változó, tanulóképes vírusok

- Valós idejű adaptáció - AI támadó vs AI védő, másodperces reagálás

A lényeg: A Ransomware 4.0 már nem emberi irányítás alatt áll. Kvantumtechnológia, teljes infrastruktúra támadása, és mesterséges intelligenciák harca - ez már nem sci-fi, hanem 2-3 éven belüli valóság.

Következtetés: túlélés a Ransomware 3.0 korban

A túlélés nem a szerencsén múlik, hanem a felkészültségen.

A siker receptje

- Korai észlelés: Huntress Ransomware Canaries implementálása

- Gyors reagálás: 24/7 SOC csapat, 8 perces átlagos válaszidő elérése

- Üzletmenet folytonosság: Offline forgatókönyvek és Zero Trust architektúra

- Folyamatos fejlesztés: AI-asszisztált fenyegetésvadászat

A Ransomware 3.0 korszakban a védekezés már nem opcionális - hanem túlélési kérdés. Azok a vállalatok fognak túlélni, amelyek proaktív védekezést alkalmaznak, nem reaktív helyreállítást.

Miért a Huntress a helyes választás?

Bizonyított nagyságrendben

- Milliós endpoint védelem

- "Csatában" tesztelt technológia

- Valós incidens-tapasztalat

Emberi szakértelem

- 24/7 SOC lefedettség

- Globális fenyegetési intelligencia

- Személyre szabott incidensriportok

Átlátható partnerség

- Rejtett költségek nélküli árazás

- Korlátlan ügyfélkörnyezet támogatás

- Egyszerű implementáció

A Ransomware 3.0 korszakban a védekezés nem opció, hanem túlélési feltétel. Azok maradnak talpon, akik proaktívan védekeznek – nem csak utólag állnak helyre.

Szeretnél felkészülni a Ransomware 3.0 ellen? A Gloster Cloud bevezeti a Huntress Ransomware Canaries-t és a 24/7 SOC szolgáltatásokat.

.png)